Tính Sẵn Sàng Dữ Liệu Mã Hóa (EDA): Tổng Quan Khái Niệm và Cơ Chế Mật Mã

Tại phần này, người đọc sẽ tìm hiểu cách hoạt động của tính sẵn có dữ liệu đã mã hóa và các công cụ mật mã cơ bản đứng sau đó. Chuyên đề bao gồm mã hóa, mã hóa xóa dữ liệu, cam kết đa thức và các phương pháp lấy mẫu, giúp dữ liệu vừa bảo mật vừa có thể kiểm chứng được. Nội dung cũng nhấn mạnh các ứng dụng thực tế như bản nâng cấp Enigma của Avail. Ngoài ra, phần này còn so sánh các giải pháp mới như EigenDA và Walacor.

Định nghĩa tính sẵn sàng của dữ liệu mã hóa

Tính sẵn sàng của dữ liệu mã hóa (Encrypted Data Availability - EDA) bổ sung một lớp bảo mật cho blockchain mô-đun bằng cách đảm bảo dữ liệu cần để xác minh luôn được công khai nhưng không thể giải mã bởi những đối tượng không được phép. Khác với các giải pháp đảm bảo dữ liệu truyền thống, nơi dữ liệu giao dịch công khai ở dạng thô cho mọi thành viên, EDA sẽ mã hóa dữ liệu trước khi đăng tải. Cách tiếp cận này vừa giữ nguyên tiêu chuẩn bảo mật của tính sẵn sàng dữ liệu — ai cũng có thể xác nhận sự tồn tại của dữ liệu và phục hồi trạng thái chuỗi khi cần — vừa ngăn rò rỉ thông tin nhạy cảm từ các giao dịch trên chuỗi.

Điểm cốt lõi của EDA nằm ở nguyên tắc kép: dữ liệu phải đồng thời sẵn sàng và bảo mật. Để hiện thực hóa điều này, cần áp dụng hai cơ chế chủ đạo. Đầu tiên, dữ liệu được mã hóa bằng khóa do nhóm người tham gia được chỉ định kiểm soát hoặc dưới sự quản lý của hợp đồng thông minh. Thứ hai, hệ thống sử dụng các bằng chứng mật mã để chứng minh rằng dữ liệu đã mã hóa được lưu trữ đầy đủ trên mạng mà không tiết lộ nội dung. Nhờ vậy, các trình xác thực công khai có thể kiểm tra tính toàn vẹn của mạng, trong khi chỉ các bên được phê duyệt mới giải mã và xử lý thông tin.

EDA đặc biệt phù hợp với các rollup riêng tư và các ứng dụng cần tuân thủ quy định, nơi chi tiết giao dịch phải che giấu khỏi công chúng nhưng vẫn cho phép các bên liên quan, kiểm toán và đối tác xác thực. Nhờ đó, doanh nghiệp và tổ chức có thể tận dụng khả năng mở rộng của blockchain mô-đun mà không vi phạm chính sách bảo mật hoặc quy định pháp lý.

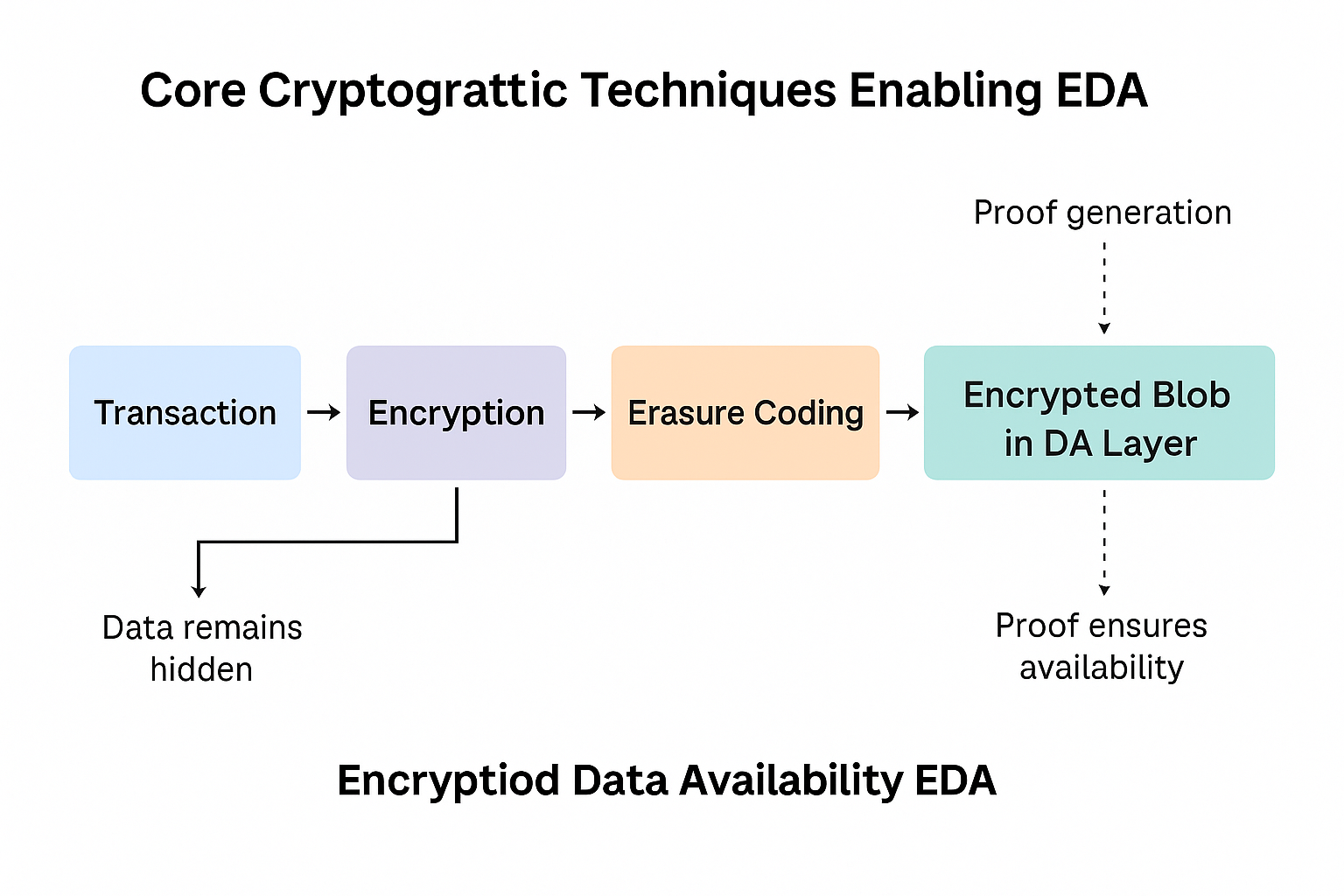

Các kỹ thuật mật mã nền tảng cho EDA

Triển khai EDA dựa trên loạt kỹ thuật mật mã tiên tiến phối hợp để cân bằng giữa bảo mật, toàn vẹn dữ liệu và khả năng xác thực. Về cơ bản, dữ liệu được mã hóa trước khi gửi tới lớp lưu trữ dữ liệu. Thường, dữ liệu mã hóa này sẽ được chia thành các đoạn nhỏ và mã hóa bằng kỹ thuật erasure coding — cho phép phục hồi toàn bộ dữ liệu chỉ bằng một phần các đoạn, nên trình xác thực không cần tải toàn bộ bộ dữ liệu mã hóa để kiểm tra tính sẵn sàng. Phương pháp này đã được các lớp DA công khai như Celestia sử dụng, và nay tiếp tục áp dụng cho blob mã hóa trong EDA.

Một thành phần trọng yếu khác của EDA là ứng dụng các sơ đồ cam kết đa thức như KZG (Kate–Zaverucha–Goldberg). Các cam kết này cho phép các client nhẹ xác nhận rằng các đoạn dữ liệu mẫu đại diện chính xác cho toàn bộ dữ liệu, ngay cả khi dữ liệu đã được mã hóa. Khi kết hợp với sampling kiểm tra dữ liệu, trình xác thực có thể xác nhận xác suất rằng mọi dữ liệu mã hóa đều sẵn sàng mà không cần giải mã. Nhờ thế, trình sắp xếp (sequencer) độc hại không thể che giấu dữ liệu mà vẫn giả mạo là đã công bố.

Quản trị khóa mật mã thêm một lớp phức tạp. Với rollup công khai, không cần quản lý khóa đặc biệt do dữ liệu đã minh bạch. Nhưng với EDA, phải tạo, phân phối và luân chuyển khóa mã hóa an toàn. Một số phương án như tính toán đa bên (MPC), cho phép nhiều thành viên cùng quản lý khóa hoặc mã hóa ngưỡng, chỉ giải mã được khi tập hợp đủ số lượng thành viên nhất định. Ngoài ra, các giải pháp như môi trường thực thi tin cậy (TEE) và mã hóa đồng hình toàn phần (FHE) đang được nghiên cứu cho phép tiết lộ có chọn lọc và tính toán trên dữ liệu mã hóa mà không giải mã trực tiếp.

Nhờ tổng hòa các giải pháp mật mã này, hệ thống bảo đảm rằng dữ liệu nền dù bị che giấu vẫn có thể chứng minh được tính sẵn sàng—một tiêu chí không thể thiếu để bảo vệ an ninh cho các rollup.

Nâng cấp Enigma và các triển khai mới nổi

Bước ngoặt quan trọng của EDA xuất hiện với bản nâng cấp Enigma của Avail, công bố năm 2025. Avail, ban đầu là nền tảng lưu trữ dữ liệu đa năng cho blockchain mô-đun, đã mở rộng hỗ trợ các blob mã hóa. Enigma cho phép rollup gửi dữ liệu giao dịch đã mã hóa mà vẫn tương thích với giao thức sampling hiện tại của Avail, nhờ đó rollup tập trung vào bảo mật không cần xây dựng lớp dữ liệu riêng mà dùng chính hạ tầng DA chung với rollup công khai vẫn giữ bảo mật.

Bản nâng cấp Enigma đồng thời giới thiệu mô hình mã hóa linh hoạt phù hợp nhiều phương thức quản lý. Rollup có thể tự chủ quản trị khóa, ủy thác cho thành viên liên minh hoặc chọn mô hình lai, trao quyền truy cập có kiểm soát cho đơn vị kiểm toán hoặc cơ quan quản lý nhất định. Sự linh hoạt này giúp đáp ứng yêu cầu doanh nghiệp trong cân bằng giữa bảo mật nội bộ và minh bạch bên ngoài.

Các dự án khác cũng đang phát triển biến thể theo mô hình này. EigenDA, cùng hệ sinh thái restaking của EigenLayer, thí điểm các tính năng bảo mật bổ sung trên nền tảng cung cấp dữ liệu đã được restake. Walacor đề xuất mô hình DA theo cấp quyền, dùng mã hóa kết hợp xác thực bởi liên minh, phục vụ các tổ chức ưu tiên kiểm soát truy cập nghiêm ngặt trong môi trường bán công khai. Dù khác biệt về kiến trúc và giả định tin cậy, các hệ thống này đều thống nhất nguyên lý: mã hóa blob giao dịch nhưng vẫn đảm bảo tính sẵn sàng có thể xác thực.

Lợi ích và đánh đổi của EDA

Lợi thế lớn nhất của EDA là cho phép xây dựng rollup riêng tư mà không đánh đổi những đặc tính bảo mật then chốt của kiến trúc rollup. Người dùng được bảo đảm dữ liệu giao dịch luôn khả dụng để phục hồi mà đối thủ cạnh tranh hoặc các bên ngoài không thể khai thác thông tin nhạy cảm. Điều này đặc biệt có ý nghĩa với ngành tài chính, chuỗi cung ứng, các hệ thống định danh — những lĩnh vực cần xác thực minh bạch của blockchain nhưng lại không thể vận hành hoàn toàn công khai.

Dù vậy, EDA vẫn tồn tại một số đánh đổi. Mã hóa gia tăng yêu cầu xử lý, giảm tốc độ, nhất là môi trường cần luân chuyển hoặc giải mã khóa thường xuyên theo ngưỡng. Quản lý khóa an toàn rất khó; để lộ khóa có thể gây hậu quả rò rỉ dữ liệu nghiêm trọng. Ngoài ra, việc kiểm toán chọn lọc — cho phép kiểm toán viên hoặc cơ quan chức năng truy cập một phần dữ liệu mà không mở toàn bộ — còn đang tiếp tục nghiên cứu và thử nghiệm. Một vấn đề nữa là khả năng tương thích: blob mã hóa khó trao đổi giữa các rollup nếu không có tiêu chuẩn định dạng và cơ chế chia sẻ khóa chung.

Bất chấp các thách thức này, EDA là một bước tiến thiết yếu trong phát triển blockchain mô-đun. Khi ứng dụng ngày càng rộng, EDA nhiều khả năng sẽ trở thành tiêu chuẩn mặc định thay vì chỉ là lựa chọn bổ sung, đặc biệt khi doanh nghiệp và chính phủ đẩy mạnh ứng dụng blockchain vượt ngoài các lĩnh vực công khai truyền thống.