Доступність зашифрованих даних (EDA): основні поняття та криптографічні підходи

У цьому модулі учасники вивчають, як забезпечується доступність зашифрованих даних і які криптографічні інструменти застосовують для цього. Розглядаються шифрування, стиранне кодування, поліноміальні зобов’язання та методи вибіркового відбору, що дозволяють даним залишатися конфіденційними і водночас бути перевіреними. Особливий акцент зроблено на практичних впровадженнях, як-от вдосконалення Enigma від Avail. Також наведено порівняння новітніх рішень, зокрема EigenDA та Walacor.

Визначення доступності зашифрованих даних

Encrypted Data Availability (EDA) впроваджує новий рівень приватності у модульних блокчейнах, гарантуючи, що дані, необхідні для верифікації, залишаються публічно доступними, але недоступними для неавторизованих осіб. На відміну від традиційних рішень щодо доступності, де дані транзакцій розміщуються у відкритому вигляді, EDA шифрує ці дані ще до їх публікації. Такий підхід забезпечує збереження гарантій доступності — будь-хто може впевнитися, що дані існують і відновити стан ланцюга за потреби, — але не дозволяє стороннім отримати конфіденційну інформацію з транзакцій.

Головна особливість EDA полягає у поєднанні вимог доступності та конфіденційності даних. Для досягнення цього балансу застосовується два ключові механізми. По-перше, шифрування здійснюється ключами, якими керують визначені авторизовані учасники або інтегрована смарт-контрактна логіка. По-друге, використання криптографічних доказів дозволяє довести повну доступність зашифрованих даних у мережі без розкриття їхнього змісту. Таке поєднання гарантує, що публічні валідатори контролюють цілісність мережі, а розшифрувати й опрацювати інформацію можуть лише визначені суб’єкти.

EDA є особливо актуальною для приватних роллапів і регульованих застосувань, де транзакційні деталі мають залишатися прихованими від широкого загалу, але бути перевіряними зацікавленими сторонами, аудиторами чи контрагентами. Це відкриває для підприємств і установ можливість масштабованого використання модульних блокчейнів без компромісів щодо конфіденційності або регуляторного дотримання.

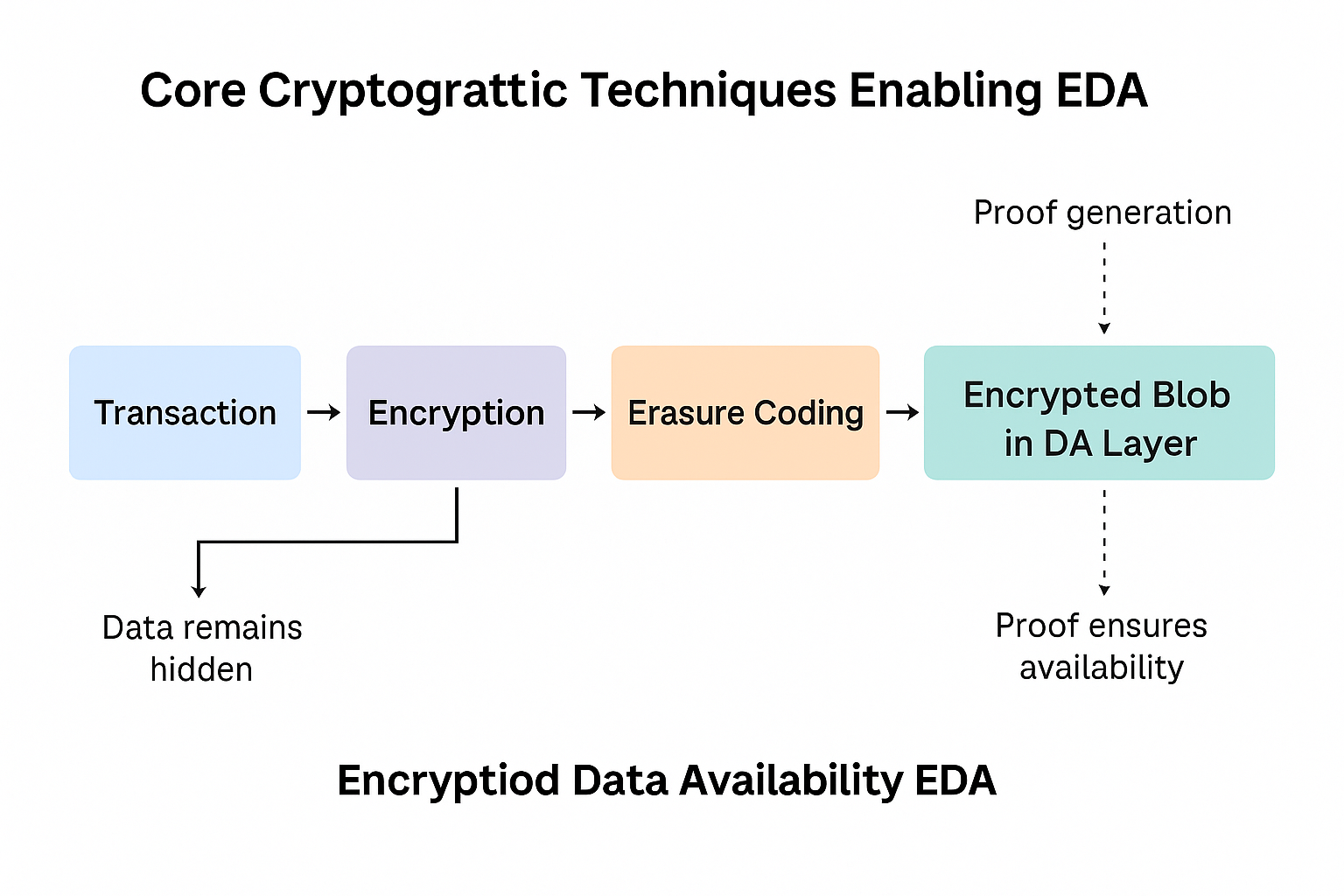

Ключові криптографічні техніки, що забезпечують EDA

Використання EDA ґрунтується на низці сучасних криптографічних інструментів, які поєднуються для забезпечення приватності, цілісності та перевірності даних. В основі — попереднє шифрування даних перед їх передачею до шару доступності даних. Зашифровані дані часто розбиваються на фрагменти й кодуються із застосуванням кодів виправлення стирань: це дає змогу відновити повний набір даних навіть з частини фрагментів. Таким чином валідаторам не обов’язково завантажувати повний зашифрований обсяг, щоб перевірити його наявність. Подібний підхід вже використовується у відкритих шарах доступності даних, як-от Celestia, і поширюється на зашифровані "блоби" в EDA-системах.

Ще одна ключова складова EDA — застосування схем поліноміальних зобов’язань, зокрема KZG (Kate–Zaverucha–Goldberg). Вони дозволяють легким клієнтам перевіряти відповідність вибіркових фрагментів даних усьому набору, навіть якщо дані зашифровані. У поєднанні із вибірковою перевіркою доступності даних це дає валідаторам змогу ймовірнісно підтверджувати доступність усього зашифрованого масиву без його розшифрування. Така архітектура унеможливлює приховування даних зловмисними секвенсорами під виглядом їх публікації.

Керування ключами ускладнює систему. У публічних роллапах спеціальне управління ключами не потрібне, оскільки дані доступні відкрито. В EDA ж ключі шифрування необхідно надійно генерувати, розподіляти й ротаційно оновлювати. Застосовуються різноманітні підходи: від багатосторонніх обчислень (MPC), коли група учасників спільно управляє ключами, до порогових схем шифрування, які дозволяють розшифрування лише за участі кворуму. Також досліджуються захищені середовища виконання (TEE) та повністю гомоморфне шифрування (FHE) для вибіркового розкриття даних та обробки інформації без її розшифрування.

У сукупності ці криптографічні механізми гарантують, що навіть коли базові "блоби" приховані від зовнішніх користувачів, система зберігає можливість підтвердження наявності даних. Це є принциповою вимогою безпеки роллапів.

Оновлення Enigma та нові впровадження

Важливою подією в розвитку EDA стало оголошене у 2025 році оновлення Enigma від Avail. Avail, спочатку розроблений як універсальна платформа для доступності даних у модульних блокчейнах, розширив функціональність для повної підтримки зашифрованих "блобів". Enigma дає змогу роллапам подавати зашифровані дані транзакцій, зберігаючи сумісність із чинною схемою вибіркової перевірки доступності даних Avail. Така інновація дозволяє роллапам, орієнтованим на приватність, використовувати спільну інфраструктуру шарів доступності даних разом із публічними рішеннями, не відмовляючись від конфіденційності.

Enigma також впровадила адаптивну схему шифрування, яка підтримує різні моделі управління ключами. Роллапи можуть вести внутрішнє управління ключами, делегувати його учасникам консорціуму або обирати змішані моделі, де регулятори чи аудитори отримують обмежений контроль. Така гнучкість ідеально підходить для корпоративних сценаріїв, де потрібно поєднати внутрішню конфіденційність із зовнішнім контролем.

Інші проєкти також випробовують подібні концепції. EigenDA, що розробляється у рамках екосистеми EigenLayer для повторного стейкінгу, експериментує з опціями приватності у своєму сервісі доступності даних. Walacor пропонує дозволену модель шару доступності даних, яка поєднує шифрування з валідацією на основі консорціуму — для організацій, що прагнуть жорсткішого контролю у напівпублічних мережах. Хоча архітектури та підходи до довіри можуть різнитися, в основі усіх проєктів — ідея шифрування транзакційних "блобів" із можливістю перевірки їхньої наявності.

Переваги та компроміси EDA

Ключова перевага EDA — це відкриття можливості приватних роллапів без втрати базових гарантій безпеки роллап-архітектури. Користувачі отримують впевненість у доступності даних транзакцій для відновлення, але конкуренти чи зловмисники не мають змоги отримати чутливу інформацію. Це критично важливо для фінансових установ, логістичних систем і платформ управління ідентичністю, яким потрібна перевірність на рівні блокчейна, але не дозволяється повна відкритість даних.

Водночас EDA має свої компроміси. Шифрування створює додаткове навантаження на обчислення та збільшує затримки, особливо там, де потрібно часте оновлення ключів чи порогове розшифрування. Надійне управління ключами — складне завдання: компрометація ключів може мати фатальні наслідки для конфіденційності. Окремою непростою задачею залишається вибіркове надання доступу аудиторам чи регуляторам — це ще сфера активних досліджень і ранніх впроваджень. Ще одне питання — інтероперабельність: зашифровані "блоби" важко інтегрувати між різними роллапами, якщо не з’являться стандартизовані формати й механізми спільного управління ключами.

Незважаючи на виклики, EDA є важливим кроком у розвитку модульних блокчейнів. Зі зростанням впровадження такі рішення, ймовірно, стануть стандартом, особливо для підприємств і держустанов, що розширюють застосування блокчейну поза межами публічних кейсів.