Disponibilité des données chiffrées (EDA) : concepts et cryptographie

Dans ce module, les apprenants approfondissent le fonctionnement de la disponibilité des données chiffrées et des outils cryptographiques associés. Ils y étudient le chiffrement, le codage par effacement, les engagements polynomiaux et les méthodes d’échantillonnage, qui permettent de préserver la confidentialité des données tout en assurant leur vérifiabilité. Le module présente des cas concrets, notamment la mise à niveau Enigma d’Avail, et propose une comparaison des nouvelles approches telles qu’EigenDA et Walacor.

Définir la disponibilité des données chiffrées

La disponibilité des données chiffrées (Encrypted Data Availability, EDA) introduit une dimension nouvelle de confidentialité dans les blockchains modulaires, en assurant que les données nécessaires à la vérification sont non seulement accessibles publiquement, mais demeurent illisibles pour les parties non autorisées. Contrairement aux solutions classiques où les données de transaction sont affichées en clair et consultables par tous les participants, l’EDA chiffre ces informations avant leur publication. Cette approche préserve les garanties fondamentales de disponibilité des données – chacun pouvant vérifier l’existence des données et reconstituer l’état de la chaîne si besoin – tout en évitant la divulgation d’informations sensibles contenues dans les transactions.

Ce qui distingue l’EDA, c’est sa double exigence : les données doivent rester à la fois accessibles et confidentielles. Atteindre ce double objectif s’appuie sur deux mécanismes essentiels. D’une part, le chiffrement des données s’effectue via des clés contrôlées par un groupe déterminé de participants autorisés ou selon des règles définies par contrat intelligent. D’autre part, des preuves cryptographiques sont utilisées pour démontrer que l’ensemble des données chiffrées est bien présent sur le réseau, sans en révéler le contenu. Grâce à cette combinaison, les validateurs publics garantissent l’intégrité du réseau, tandis que seules les entités autorisées peuvent accéder au déchiffrement et au traitement des informations.

L’EDA répond particulièrement aux besoins des rollups privés et des applications réglementées, où les détails des transactions doivent rester dissimulés au grand public tout en étant vérifiables par les parties prenantes, les auditeurs ou les contreparties. Les entreprises et institutions bénéficient ainsi de la scalabilité des blockchains modulaires sans enfreindre les exigences de confidentialité ou les obligations réglementaires.

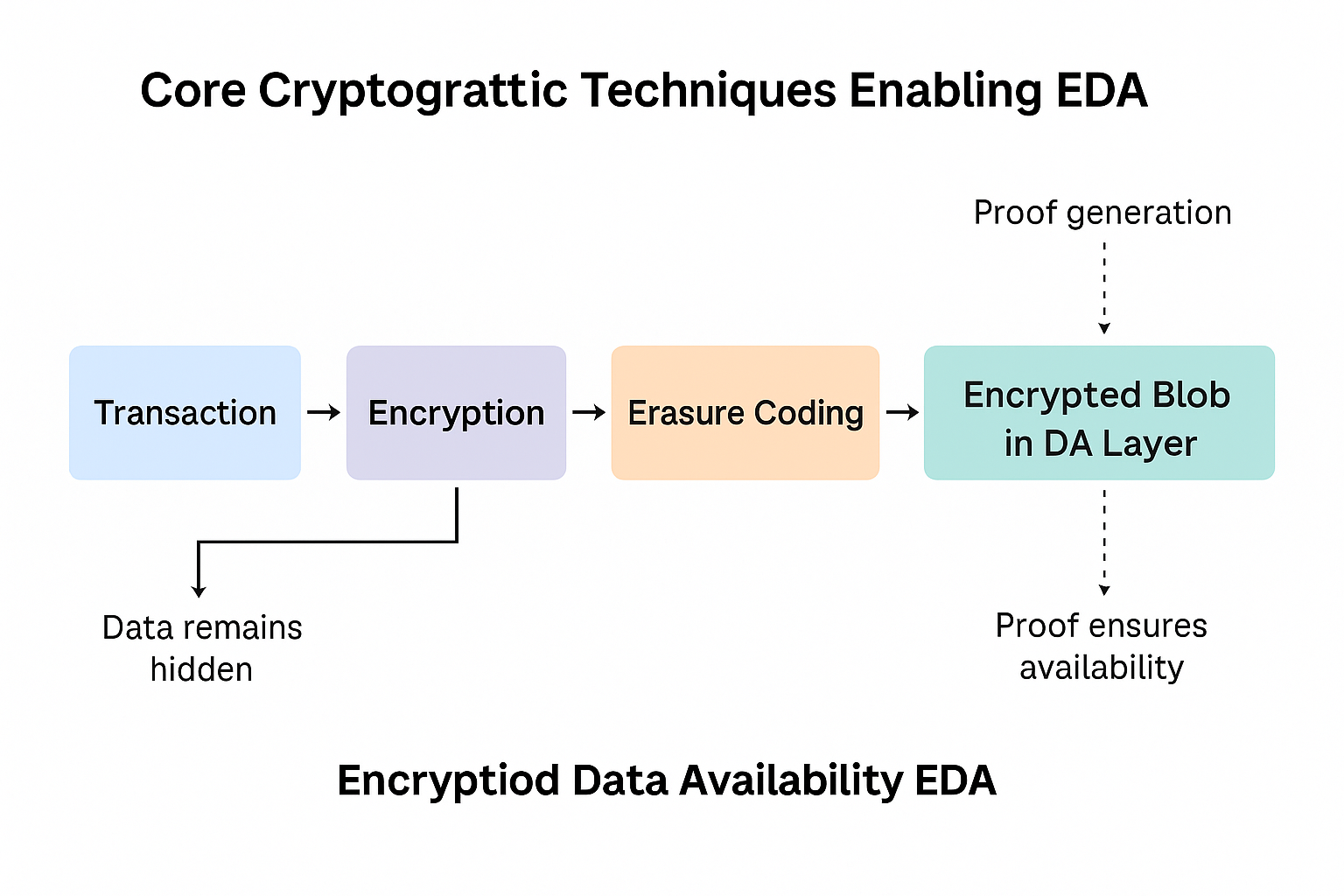

Techniques cryptographiques fondamentales à l’origine de l’EDA

La mise en place de l’EDA fait appel à plusieurs primitives cryptographiques avancées, permettant de concilier confidentialité, intégrité et vérifiabilité. D’abord, les données sont chiffrées avant d’être transmises à la couche de disponibilité. Les données chiffrées sont souvent fragmentées puis encodées via des codes d’effacement (erasure coding), rendant possible la reconstitution de l’ensemble à partir de quelques fragments. Ainsi, les validateurs n’ont pas à télécharger tout le jeu de données chiffrées pour attester de la disponibilité. Cette méthode, déjà employée dans des couches publiques comme Celestia, s’étend désormais aux blocs chiffrés dans les systèmes EDA.

L’un des fondements de l’EDA est l’utilisation de schémas d’engagement polynomiaux, en particulier les engagements KZG (Kate–Zaverucha–Goldberg). De tels engagements permettent aux clients légers de contrôler que les fragments échantillonnés correspondent bien à l’ensemble, même si les données sont chiffrées. Associée à l’échantillonnage de disponibilité, cette méthode permet aux validateurs de confirmer, de manière probabiliste, que toutes les données chiffrées sont accessibles, sans avoir à les déchiffrer. Un tel dispositif assure qu’aucun séquenceur malveillant ne peut retenir des données tout en feignant de les avoir publiées.

La gestion des clés ajoute un niveau supplémentaire de complexité. Dans les rollups publics, la question ne se pose pas, les données étant publiques. En EDA, toutefois, la génération, la distribution et la rotation des clés de chiffrement doivent être assurées en toute sécurité. Plusieurs modèles existent : calcul multipartite sécurisé (MPC), où plusieurs participants gèrent collectivement les clés ; ou schémas de chiffrement à seuil, n’autorisant le déchiffrement que si un nombre minimum de parties coopèrent. Les environnements d’exécution de confiance (TEE) et le chiffrement homomorphe complet (FHE) sont également envisagés pour permettre la divulgation sélective et le traitement sur données chiffrées sans exposition des informations originales.

L’ensemble de ces techniques garantit que, même lorsque les blocs restent obscurs au public, le système conserve une preuve rigoureuse de la disponibilité des données : prérequis absolu pour la sécurité des rollups.

L’évolution Enigma et les nouvelles implémentations

L’avènement d’EDA a franchi une étape majeure avec la mise à niveau Enigma d’Avail, annoncée en 2025. Conçu à l’origine comme une couche universelle de disponibilité pour les blockchains modulaires, Avail a étendu sa technologie pour prendre en charge nativement les blocs chiffrés. Enigma permet aux rollups de soumettre des transactions chiffrées tout en conservant la compatibilité avec le protocole d’échantillonnage d’Avail. Résultat : les rollups axés sur la confidentialité n’ont plus à bâtir leurs propres couches de données, ils profitent de l’infrastructure partagée des rollups publics tout en préservant leur confidentialité.

L’évolution Enigma a également introduit un mode de chiffrement flexible, s’adaptant à divers modèles de gouvernance. Les rollups peuvent gérer eux-mêmes leurs clés, les confier à un consortium, ou adopter des approches hybrides où régulateurs ou auditeurs accèdent à certaines données sous contrôle strict. Cette modularité répond aux besoins des entreprises qui doivent concilier secret interne et supervision externe.

D’autres initiatives poursuivent des concepts proches. EigenDA, développé en parallèle de l’écosystème de restaking d’EigenLayer, expérimente des fonctions de confidentialité superposables à son service de disponibilité. Walacor propose un modèle de disponibilité sous permission : chiffrement associé à une validation par consortium, pensé pour les institutions exigeant un contrôle strict sur un réseau semi-public. Si leurs architectures et hypothèses de confiance diffèrent, ces solutions partagent le même principe : chiffrer les blocs tout en garantissant leur disponibilité vérifiable.

Avantages et limites de l’EDA

Le grand atout de l’EDA réside dans la possibilité de recourir à des rollups privés sans compromettre les garanties de sécurité essentielles à l’architecture des rollups. Les utilisateurs restent certains que les données de transaction sont accessibles pour reconstitution, tout en empêchant concurrents ou adversaires d’en extraire des renseignements sensibles. Une capacité décisive pour les établissements financiers, les chaînes logistiques ou les systèmes d’identité qui souhaitent bénéficier de la vérifiabilité de la blockchain sans pour autant exposer toutes leurs données.

L’EDA s’accompagne toutefois de compromis. Le chiffrement ajoute une charge informatique et allonge les délais, en particulier lorsque des rotations de clés fréquentes ou des mécanismes à seuil sont requis. La sécurisation de la gestion des clés demeure complexe : une clé compromise expose à des fuites majeures. De plus, la divulgation sélective – permettre à des auditeurs ou régulateurs d’accéder à des données précises sans accès global – est encore en phase de recherche et de développement. L’interopérabilité reste également un défi : les blocs chiffrés s’intègrent moins bien entre différents rollups, sauf émergence de formats et de standards de partage de clés communs.

En dépit de ces obstacles, l’EDA marque une avancée structurante dans la conception des blockchains modulaires. À mesure que son déploiement s’étend, cette technologie devrait s’imposer comme une fonctionnalité de base, notamment alors que les entreprises et les institutions publiques s’ouvrent à des usages de la blockchain hors des seuls environnements ouverts.